В рамках данной статьи мы поговорим о безопасности локальной сети. Особое внимание будет уделено вопросам защиты технического уровня и практическим рекомендациям по обеспечению безопасной LAN. Учитывая всеобьемлемость темы, я постараюсь заострить внимание читателя на следующих вопросах: какие уязвимости используются чаще всего и какие политики безопасности им можно противопоставить.

Безопасная архитектура — это фундамент

Итак, помимо централизованной политики безопасности, без которой de facto невозможно построение безопасной сети в принципе, особое внимание следует обратить на следующее:

1) Использование безопасных протоколов обмена (не секрет, что такие текстовые протоколы, как FTP и Telnet, представляют собой явную угрозу) и туннелирование данных, например, посредством SSH.

2) Шифрование критичных данных с использованием надежных криптоалгоритмов.

3) Использование архитектуры, включающей в себя наличие DMZ (демилитаризованной зоны), обслуживаемой двумя файрволлами.

4) Использование IDS (Intrusion-Detection System), IPS (Intrusion-Prevention System) и NAT.

5) Защита периферии посредством тонких клиентов и двухфакторной системы аутентификации.

DMZ. Проектирование демилитаризованной зоны

Не секрет, что системы, открытые для прямого доступа извне, являются главными целями злоумышленников. Для организаций, имеющих дело с критичной и конфиденциальной информацией, вопрос защиты периметра сети стоит особенно остро. Политика безопасности внешних систем (web-сервер, почтовый сервер и др.) требуют самой тщательной проработки, так как они подвержены нападению в первую очередь. Задача заключается в том, чтобы ограничить доступ этих систем к действительно важным и секретным компьютерам, расположенным внутри сети, что реализуется посредством технологий, описанных мною ниже.

DMZ — сокращение от demilitarized zone (демилитаризованная зона) — подразумевает собой фрагмент сети, не являющийся полностью доверенным. Смысл создания DMZ заключается в том, чтобы оградить внутреннюю систему (в данном случае это наша защищенная LAN) от доступа, который осуществляется из Интернета.

DMZ создается посредством реализации полузащищенной сетевой зоны, что достигается путем применения межсетевых экранов или маршрутизаторов со строгими фильтрами. Затем посредством элементов управления сетью определяется политика, какому трафику разрешается проникновение в DMZ, а какому трафику разрешено выходить за пределы DMZ.

Очевидно, что все системы, доступные из внешней среды, должны быть размещены в демилитаризованной зоне. Следует учитывать и то, что, если система доступна через интерактивный сеанс (такой, как telnet или SSH), то открывается возможность проведения атак против других систем, находящихся в DMZ. В качестве модели рассмотрим следующую. Одна из возможных архитектур безопасной LAN c использованием демилитаризованной зоны изображена на рис. 1:

В данном случае наша сеть включает в себя два межсетевых экрана, отделяющих DMZ от внешней и внутренней сети. Внешняя сеть оказывается между маршрутизатором провайдера и первым межсетевым экраном, в то время как демилитаризованная зона размещается между межсетевыми экранами № 1 и № 2. В настройках межсетевого экрана № 1 предусмотрено разрешение прохождения всего трафика DMZ, а также всего внутреннего трафика (за некоторым исключением). Межсетевой экран № 2 сконфигурирован более жестко с учетом того, что разрешен только исходящий интернет-трафик. Подобная конфигурация значительно повышает общий уровень безопасности LAN. Нельзя не согласиться с тем, что использование и обслуживание пары межсетевых экранов повышает стоимость архитектуры и требует дополнительных усилий по управлению и настройке, но… оно того стоит.

IDS

IDS — система обнаружения вторжений. В идеальном случае такая система лишь выдаст сигнал тревоги при попытке проникновения. Обнаружение вторжений помогает при превентивной идентификации активных угроз посредством оповещений и предупреждений о том, что злоумышленник осуществляет сбор информации, необходимой для проведения атаки. Разновидностью IDS является IPS, возможности которой выходят за рамки простого обнаружения вторжений и дополняются возможностью превентивного противодействия. В настоящее время можно выделить, по крайней мере, два основных типа IDS:

Как правило, система HIDS размещается в узлах системы, отслеживая любую подозрительную активность, которую можно классифицировать как признаки атак на данный узел. HIDS представляют собой систему датчиков, загружаемых на различные серверы организации и управляемых центральным диспетчером.

Сенсор HIDS позволяет определить, была ли атака успешной, если атака имела место на той же платформе, на которой установлен датчик. Следует заметить, что система HIDS, как правило, стоит дороже, чем сетевая система, что объясняется тем, что каждый сервер должен иметь лицензию на датчик (датчики дешевле для одного сервера, однако общая стоимость датчиков больше по сравнению со стоимостью использования сетевых IDS).

При использовании системы HIDS следует обратить внимание на то, что работа процесса датчика на сервере может занимать до 15 % общего процессорного времени. При активно используемой системе подобная трата системных ресурсов может отрицательно сказаться на производительности, и, таким образом, не исключено, что вам придется приобретать более производительную систему.

NIDS представляет собой программный комплекс, работающий на специально выделенной системе. Принцип функционирования NIDS чем-то схож с работой сетевого сниффера: NIDS переводит работу сетевой карты в системе в promiscuous mode (беспорядочный режим — состояние, в котором сетевой адаптер обнаруживает в сети все фреймы вне зависимости от их конечного адреса). После получения пакетов происходит анализ трафика с использованием набора правил и признаков атак для определения того, представляет ли этот трафик какой-либо интерес. На рис. 2 показана возможность использования двух типов IDS:

NAT

Еще одним инструментом, который мы применим при проектировании безопасной LAN, станет NAT.

NAT — это технология трансляции одного или нескольких адресов в другие адреса. В большинстве случаев функции NAT реализуются посредством межсетевого экрана (хорошим примером является Kerio Win Rout Firewall с гибкой системой настройки NAT). Маршрутизаторы также могут выполнять эту функцию. Очевидно, что функция безопасности NAT реализуется благодаря тому, что скрытые адреса внутренних систем являются невидимыми из внешней сети — в частности, из сети Интернет. Следует учитывать и тот факт, что для защиты от инсайдерских атак NAT бесполезна: если злоумышленник находится внутри организации или имеет прямой доступ к внутренней сети через VPN или телефонное соединение, то NAT и вовсе никак не сможет защитить сеть.

Необходимый минимум

1. При построении безопасной LAN следует минимизировать количество служб и сервисов, предоставляемых сетью, используемых клиентами из сети Интернет.

2. Архитектура LAN в обязательном порядке должна предусматривать наличие DMZ — демилитаризованной зоны, контролируемой межсетевым экраном.

3. Крайне желательно наличие NAT (система переадресации выполняет функцию сокрытия адресов внутренних систем).

4. Установка самых последних обновлений строго обязательна.

Даже если ваша система имеет самые последние обновления, расслабляться все равно не стоит: с момента обнаружения новой уязвимости и до момента выхода заплатки «умные люди» успевают написать эксплоит или создать червя.

5. Разумеется, как на сервере, так и на рабочих станциях должно быть установлено антивирусное ПО со свежими базами.

6. Если у вас до сих пор файловая система FAT32, смените ее на NTFS. NTFS de facto более безопасна: она позволяет разграничить доступ к ресурсам вашего ПК и значительно усложнит процесс локального и сетевого взлома паролей базы SAM.

7. В свойствах подключения крайне желательно оставить только самое необходимое, а именно ТСР/IP. «Службу доступа к файлам и принтерам сети Microsoft» необходимо отключить (касается машин, не предоставляющих SMS-доступ), чтобы не облегчать задачу всем любителям «дефолтовых» C$, D$, ADMIN$ и т. д.

8. Все неиспользуемые сервисы желательно выключить. Это не только улучшит производительность вашей системы, но и автоматически закроет кучу открытых портов (рис. 3):

9. Удалите лишние учетные записи (такие, как HelpAssistant и SUPPORT_388945a0), а в оснастке gpedit.msc запретите локальный и сетевой вход для всех пользователей, оставив только используемых на данной машине.

10. Пользователя «Администратор» лучше переименовать (через оснастку gpedit.msc).

11. Открытые по умолчанию ресурсы C$, D$, ADMIN$ желательно отключить (созданием параметра DWORD по адресу

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverparameters):

12. В локальной сети не стоит забывать и о снифферах, с помощью которых ваши пароли могут стать «общественным достоянием» (не секрет, что пароли таких сервисов, как FTP и Telnet, передаются по LAN в открытом виде). Используя сниффер (например, Cainhttps://it.wikireading.ru/53005″ target=»_blank»]it.wikireading.ru[/mask_link]

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на устройства в локальной сети через уязвимый роутер

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

Как работает домашняя локальная сеть

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону».

То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

Можно ли получить доступ к компьютеру в локальной сети, если есть доступ к роутеру?

Вроде бы, ответ очевиден — технология NAT не даёт такой возможности в принципе: подключение к локальным устройствам, у которых нет белого IP, а есть только локальный IP вида 192.168.0.*, невозможен.

Но я начал с того, что роутер это весьма сложное сетевое устройство. И это устройство поддерживает множество функций по настройке сети, в частности оно поддерживает:

- настройку статичных IP адресов для устройств в локальной сети минуя протокол DHCP

- Forwarding портов

Forwarding портов

Forwarding, который ещё называют «переадресацией» портов, «проброской портов», «перенаправлением портов» или «Port mapping» (сопоставление портов) позволяет делать очень замечательную вещь — с его помощью устройства за NAT, то есть устройство в локальной сети, имеющее локальный IP адрес, могут стать доступными глобально. Правила могут быть настроены весьма гибко, можно сделать пересылку нескольких портов на один, или с одного на несколько, или несколько на несколько и так далее. Но для наших целей больше всего интересно следующее правило, которое словами можно выразить так:

Запрос, который пришёл на порт роутера 22 перенаправить на порт 22 устройства с IP адресом 192.168.0.5.

Номера портов необязательно должны быть одинаковыми, поэтому правило может быть таким:

Запрос, который пришёл на порт роутера 50080 перенаправить на порт 80 устройства с IP адресом 192.168.0.5.

В результате мы получим доступ к порту 80 (его обычно прослушивает веб-сервер) устройства в локальной сети 192.168.0.5.

Это означает, что мы можем получить доступ к любому открытому порту и запущенному на нём службе в локальной сети! Это может быть веб-сервер, SSH, FTP, сетевые протоколы Windows и т.д.

Просмотр устройств локальной сети. Настройка статических адресов в локальной сети

Чтобы выполнить атаку на устройства в локальной сети через уязвимый роутер, нам нужно знать, какие у этих устройств локальные IP адреса.

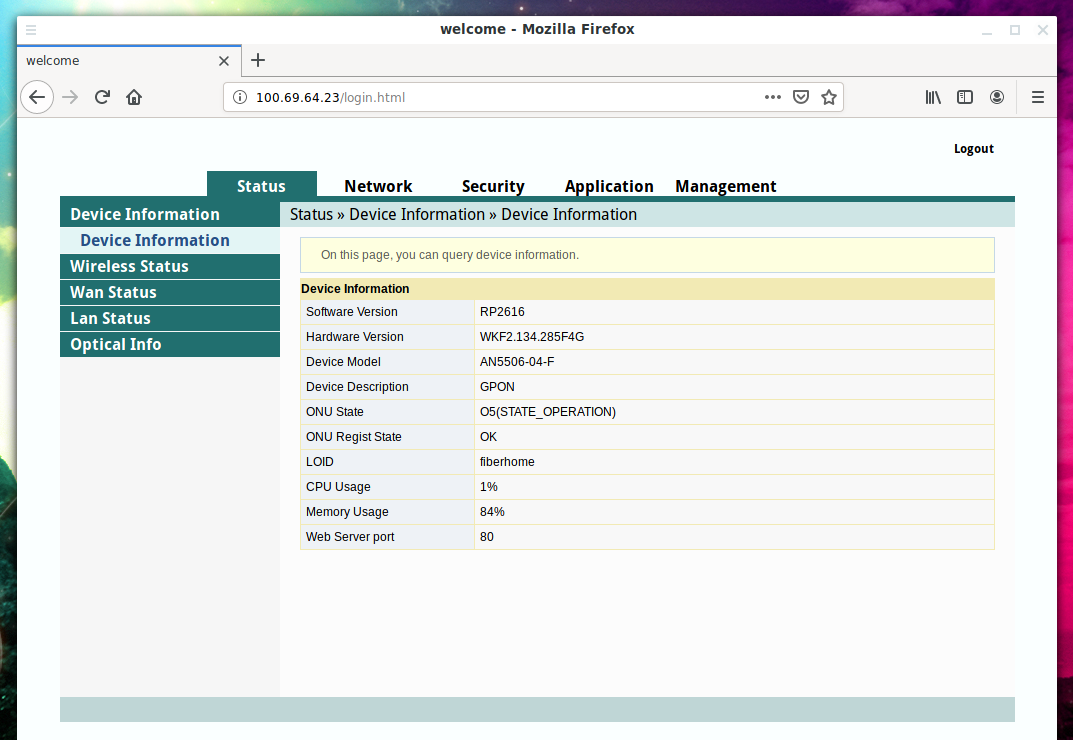

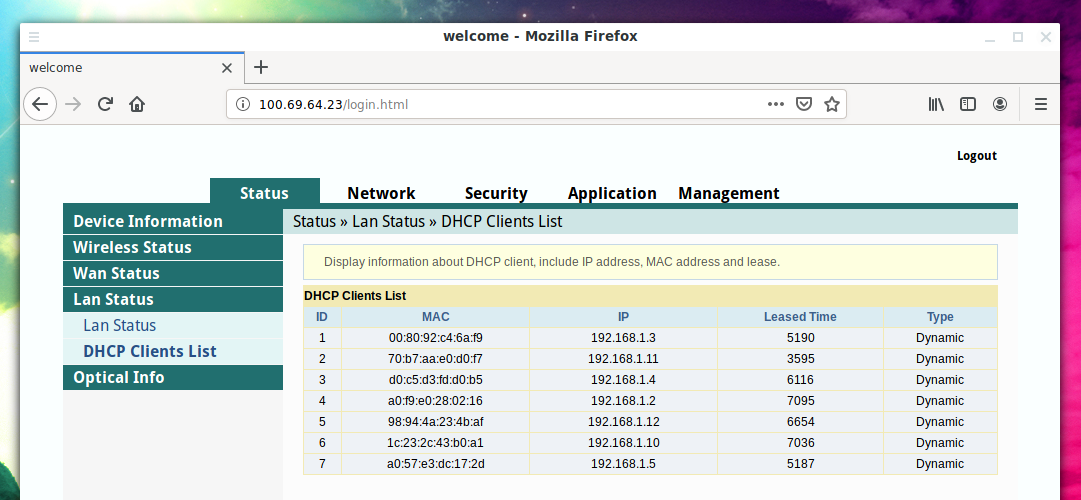

Рассмотрим пример. В локальной сети провайдера есть роутер с IP адресом 100.69.64.23 к которому получен административный доступ.

Все (или практически все) роутеры могут показать информацию о подключённых в данный момент клиентах. Эта информация может быть:

- на странице статуса роутера

- на странице настройки DHCP

- на странице статуса LAN (локальной сети)

Например, на этом роутере информация собрана на странице DHCP Clients List:

Данный роутер показывает всего лишь MAC-адрес и локальный IP адрес устройств. Многие роутеры кроме этой информации также показывают, является ли это мобильным устройством или настольным компьютером. Поскольку здесь такой информации нет, то мне нужно самостоятельно догадаться о типе устройства на основе его производителя. Производителя устройства можно узнать по MAC адресу на этом сервисе: https://suip.biz/ru/?act=mac

Например, для MAC 00:80:92:c4:6a:f9 найдена следующая информация:

008092 (base 16) Silex Technology, Inc. 2-3-1 Hikaridai, Kyoto 619-0237 JP

Меня не интересуют мобильные телефоны и планшеты — как правило, на них все порты закрыты. Меня интересуют ноутбуки и настольные компьютеры, поскольку на них могут быть запущены службы, которые прослушивают порты.

Из всех устройств самыми интересными мне показались следующие

00:80:92:c4:6a:f9 192.168.1.3 a0:f9:e0:28:02:16 192.168.1.2

Причина в следующем:

- их MAC-адреса, вроде бы, не принадлежат производителям мобильных телефонов

- их IP адреса являются самыми первыми — то есть к роутеру весьма вероятно вначале подключаются проводные устройства, а затем устройства по Wi-Fi

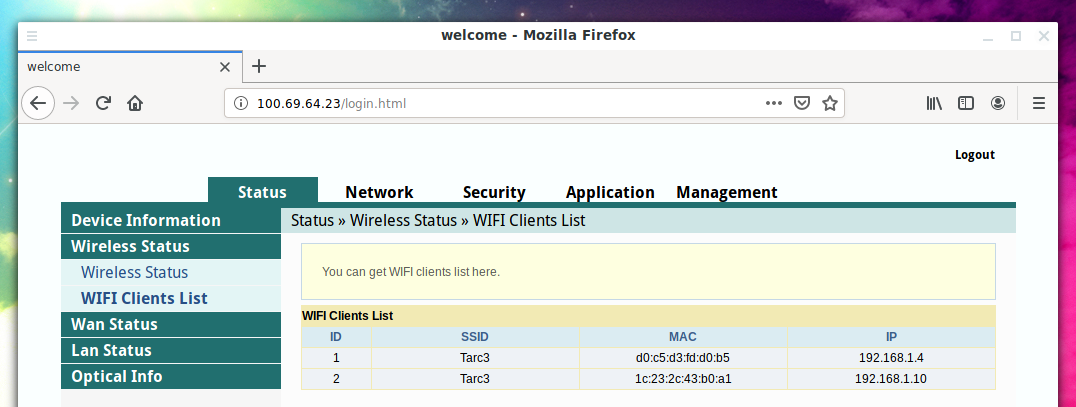

- эти устройства отсутствуют в списке беспроводных клиентов:

Если атака планируется длительной, то определённым устройствам можно присвоить статичные IP адреса. Дело в том, что проброска портов настраивается относительно IP адреса. А целевое устройство через некоторое время может сменить IP адрес на произвольный. Если это случиться, то правила переадресации портов будут работать — просто теперь они будут отправлять пакеты другому устройству, которое заняло этот IP адрес.

Чтобы этого избежать можно привязать IP к MAC-адресу — мне ещё не встречались роутеры, которые не умеют этого делать. Настройка выполняется достаточно просто.

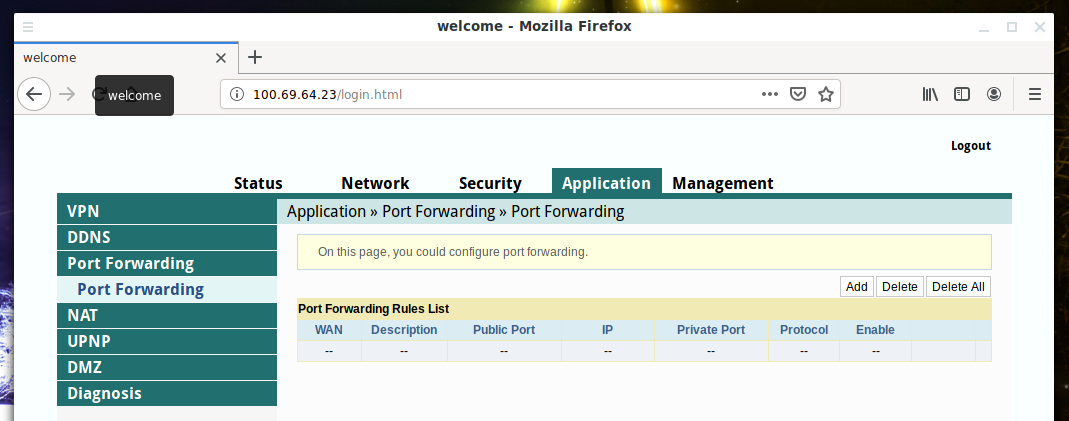

Настройка переадресации портов

В зависимости от модели роутера эта вкладка может называться

- Forwarding

- Port Forwarding

- Port mapping

- Переадресация портов

- другие варианты

Например, на рассматриваемом роутере эту вкладку я нашёл по пути Application → Port Forwarding:

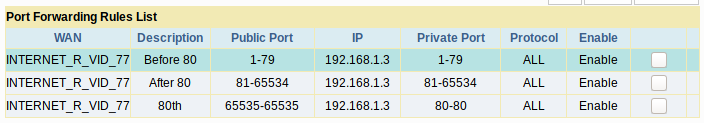

Всего портов 1-65535 и роутеры позволяют делать переадресацию диапазонов, то есть 65 тысяч портов не придётся настраивать по одному.

Но есть очень важное замечание — мы не можем настроить переадресацию того порта, на котором работает веб-сервер роутера. То есть если роутер открывается на 80 порту, то этот порт должен стать исключением. Иначе произойдёт следующее: ни мы, ни даже владелец роутера больше не сможем попасть в панель администрирования роутера пока не будут сброшены настройки на заводские.

Обратите внимание, что некоторые роутеры работают не на 80, а на 8080 или 443 порте.

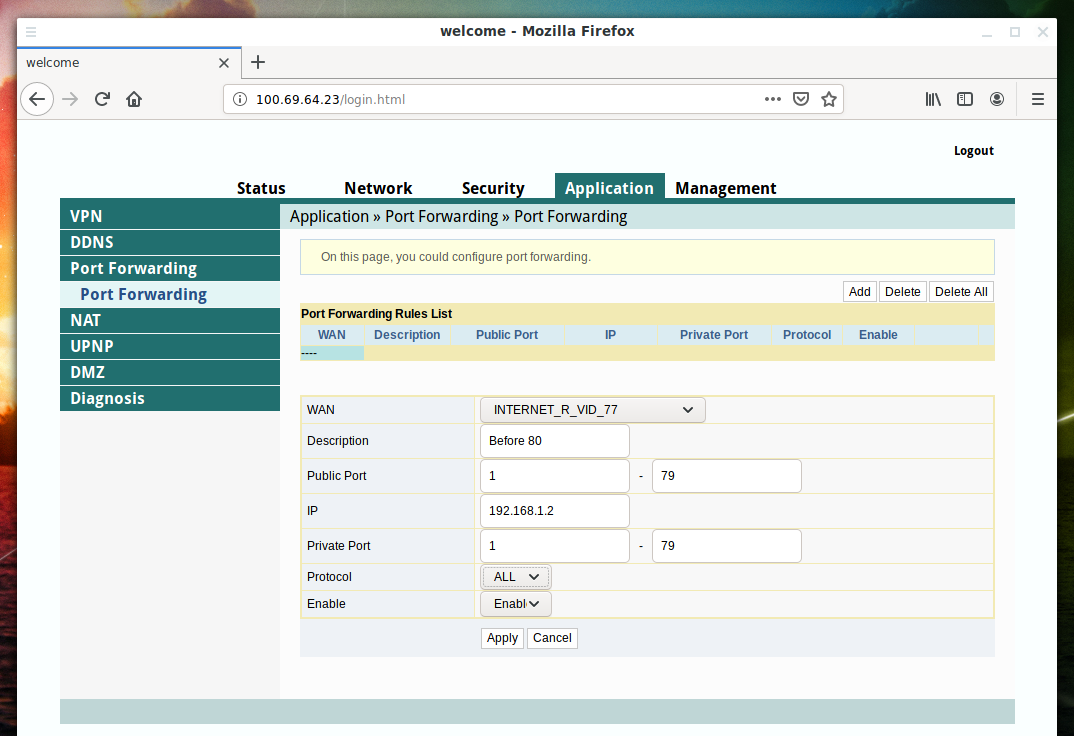

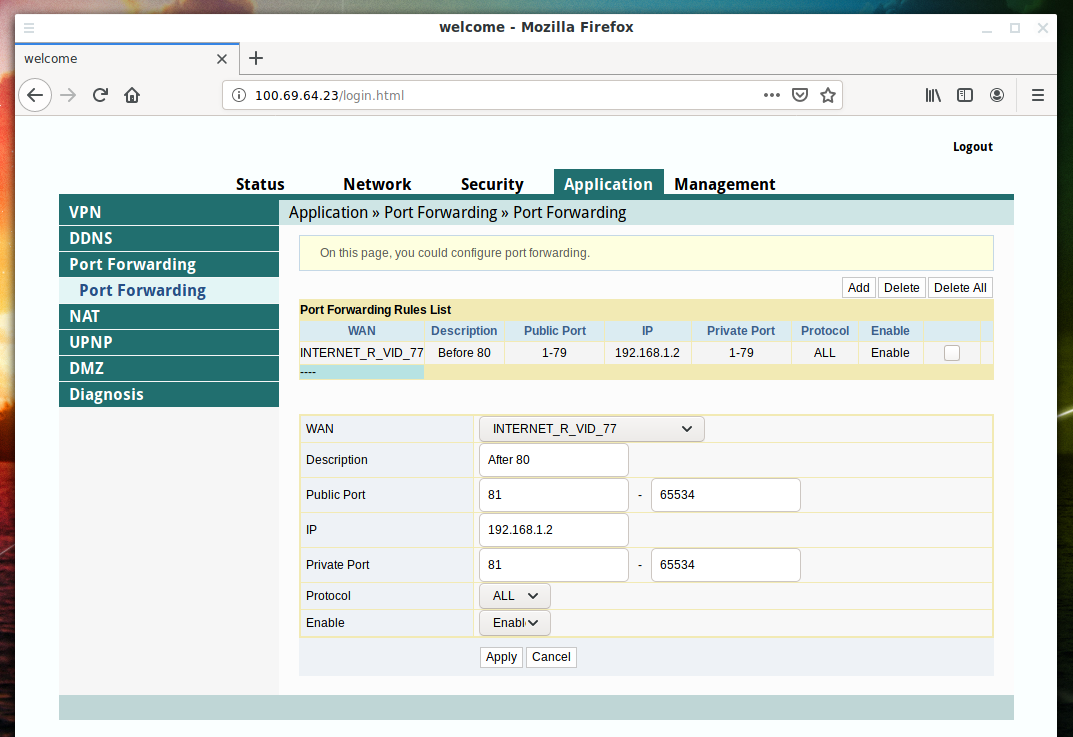

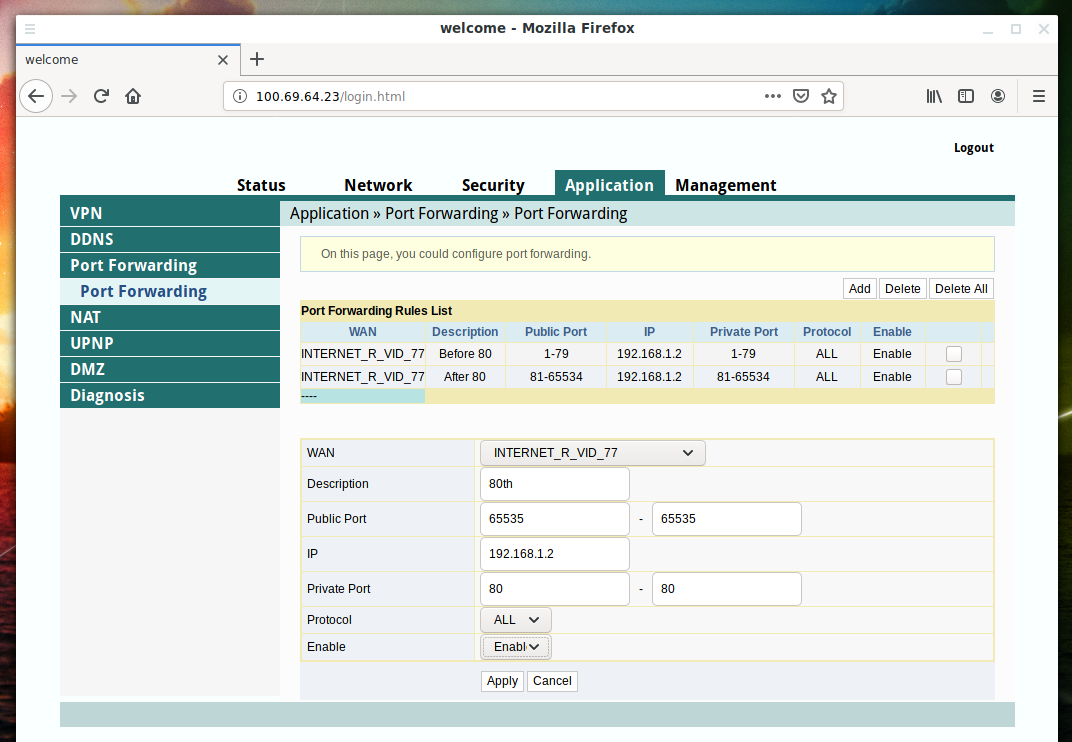

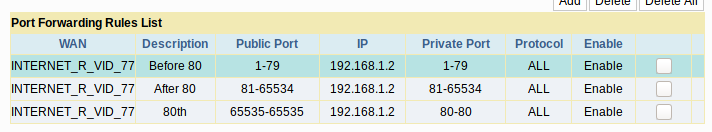

Итак, если веб-интерфейс роутера работает на 80 порту и мы хотим получить доступ к локальным ресурсам устройства с IP 192.168.1.2, то нам нужно установить следующие три правила:

- Переадресацию портов 1-79 на 1-79 порты адреса 192.168.1.2

- Переадресацию портов 81-65534 на 81-65534 порты адреса 192.168.1.2

- Переадресацию порта 65535 на 80 порт адреса 192.168.1.2

Первые два правила с диапазонами (надеюсь) очевидны. Третьим правилом мы перенаправляем запросы, пришедшие на порт 65535, на 80 порт локального компьютера, поскольку там может быть веб-сервер или что-то другое интересное.

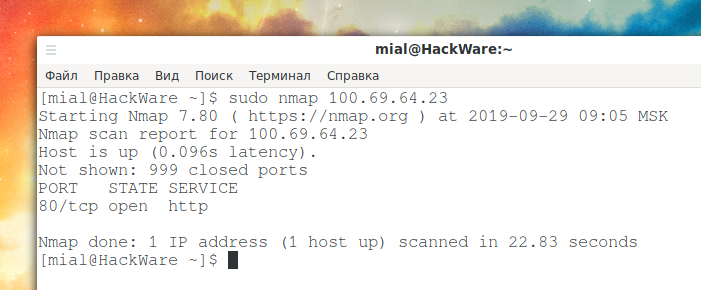

Начнём с того, что сделаем контрольный замер, какие именно порты открыты:

sudo nmap 100.69.64.23

Эта команда покажет открытые порты на роутере:

Добавляем первое правило:

Заново сканируем порты:

sudo nmap 100.69.64.23

Констатируем — нас постигла неудача. 80-й порт — это порт самого роутера, а на устройстве с IP 192.168.1.2 просканированные порты закрыты.

Не отчаиваемся — переделываю все правила на переадресацию портов на IP 192.168.1.3:

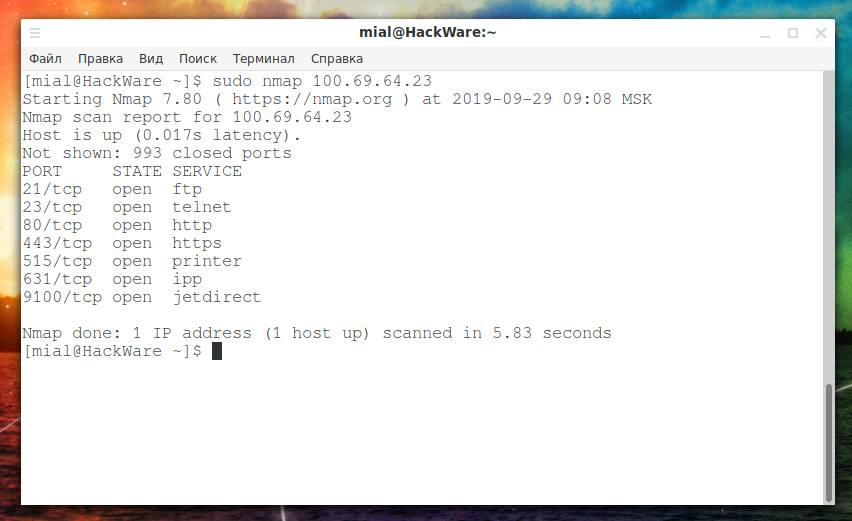

И опять сканируем порты:

sudo nmap 100.69.64.23

Поясню, хотя команда Nmap одна и та же, но на самом деле в предыдущий раз мы сканировали порты устройства в локальной сети с IP 192.168.1.2. А последняя команда уже сканирует порты на 192.168.1.3.

А вот здесь нам повезло:

Starting Nmap 7.80 ( https://nmap.org ) at 2019-09-29 09:08 MSK Nmap scan report for 100.69.64.23 Host is up (0.017s latency). Not shown: 993 closed ports PORT STATE SERVICE 21/tcp open ftp 23/tcp open telnet 80/tcp open http 443/tcp open https 515/tcp open printer 631/tcp open ipp 9100/tcp open jetdirect Nmap done: 1 IP address (1 host up) scanned in 5.83 seconds

Напомню, что все эти порты, кроме 80, открыты на устройстве, у которого даже нет белого IP адреса, у него IP адрес 192.168.1.3.

А как проверить 80 порт на 192.168.1.3? Делаем это так:

sudo nmap -p 65535 100.69.64.23

Порт оказался закрыт.

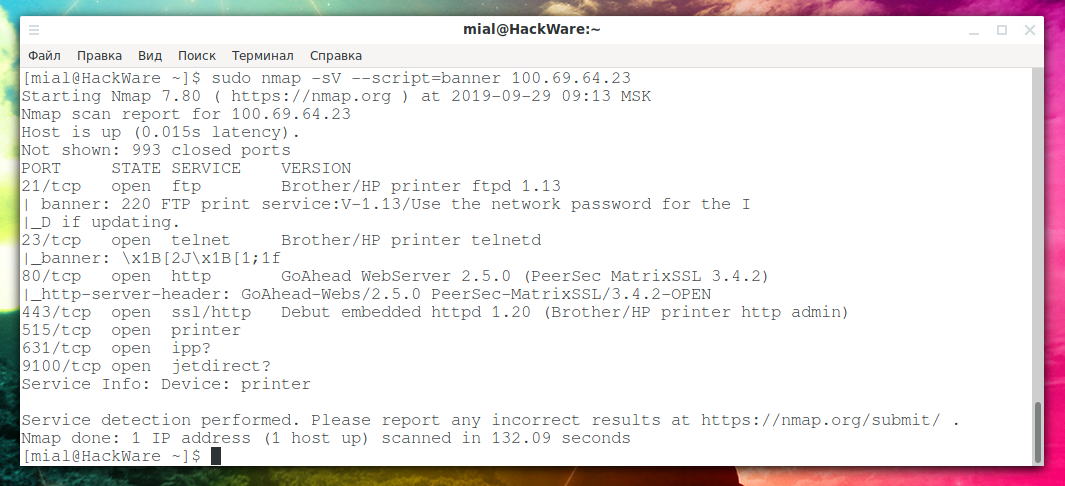

Чтобы собрать информацию об отрытых портах, изучим их баннеры:

sudo nmap -sV —script=banner 100.69.64.23

PORT STATE SERVICE VERSION 21/tcp open ftp Brother/HP printer ftpd 1.13 | banner: 220 FTP print service:V-1.13/Use the network password for the I |_D if updating. 23/tcp open telnet Brother/HP printer telnetd |_banner: x1B[2Jx1B[1;1f 80/tcp open http GoAhead WebServer 2.5.0 (PeerSec MatrixSSL 3.4.2) |_http-server-header: GoAhead-Webs/2.5.0 PeerSec-MatrixSSL/3.4.2-OPEN 443/tcp open ssl/http Debut embedded httpd 1.20 (Brother/HP printer http admin) 515/tcp open printer 631/tcp open ipp? 9100/tcp open jetdirect? Service Info: Device: printer

Не очень интересно — видимо, это всё функции связанные с принтером.

Чтобы подключиться к HTTPS порту, достаточно открыть ссылку в веб-браузере: https://100.69.64.23:443

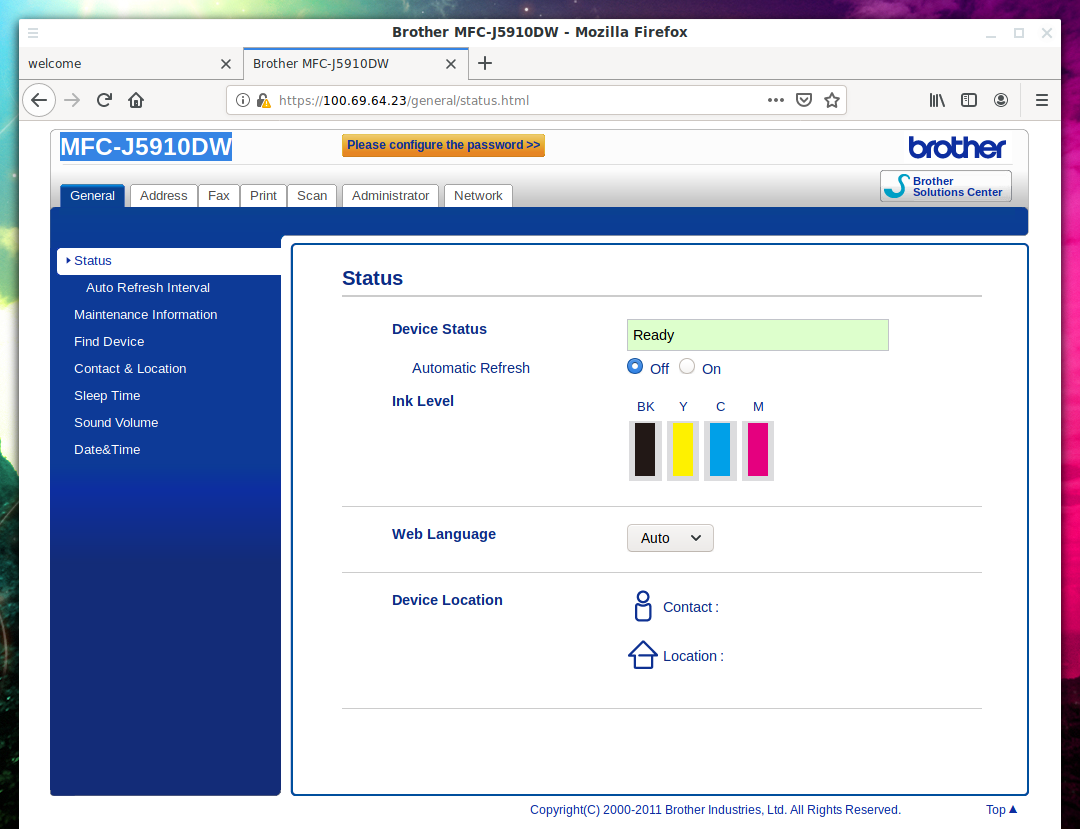

А там мы видим интерфейс многофункционального устройства (принтер-копер-сканер) MFC-J5910DW:

Ещё раз для тех, кто потерялся, это устройство с IP адресом 192.168.1.3!

Также я сумел подключиться к FTP:

Заключение

Это самый универсальный способ атаки на локальную сеть с уязвимым роутером, поскольку практически все роутеры поддерживают переадресацию портов.

Другие варианты атак:

- подмена DNS на сервера злоумышленника и манипуляция трафиком на основе поддельных DNS ответов (подвержены все роутеры) (см. Применение фальшивого DNS)

- перенаправление трафика с помощью VPN канала на оборудование злоумышленника (подвержены только более продвинутые модели с поддержкой VPN) (см. Применение фальшивого VPN (атака человек-посередине+обход HSTS))

- доступ к медиа носителям, подключённым к роутеру (подвержены только модели с такой функциональностью)

Связанные статьи:

- Как ускорить исследование больших диапазонов сетей (на примере Router Scan) (72.5%)

- Сетевой pivoting: понятие, примеры, техники, инструменты (64%)

- sshprank: массовая проверка учётных данных SSH и быстрый сбор SSH баннеров (57.3%)

- Инструкция по использованию RouterSploit (55.4%)

- Базовое использование BeEF (54.7%)

- Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI (RANDOM — 1.1%)

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

2 комментария to Атака на устройства в локальной сети через уязвимый роутер

В целом понял, но откуда 81-65534, 1-79, 65535-65535 и 80-80

Alexey :

- переадресация 1-79 на 1-79

- переадресация 81-65534 на 81-65534

В общем, это все возможные порты, кроме 80 и 65535. Почему мы не трогаем 80-й порт, я уже объяснил. Но зачем мы ещё исключили и 65535?

Дело в том, что с показанными настройками (исключён из переадресации 80-й порт) мы не можем посмотреть, что там на 80-ом порте интересующего нас устройства в локальной сети. А ведь 80-й порт это один из самых часто используемых и самых перспективных портов. Поэтому, чтобы получить на него доступ, мы добавляем ещё одно правило:

- переадресация 65535 на 80

В результате, мы делаем запрос на 65535, но получаем ответ с 80-го порта устройства в локальной сети.

Если веб-интерфейс панели управления роутером на другом порте (например, 8080 или 1080), то соответственно исключаем этот порт, иначе в настройки роутера мы больше не попадём). В этом случае порт 65535 нужно использовать для проброски соответствующего исключённого порта (например, 8080 или 1080).

Источник: hackware.ru

Как легко взломать ваш компьютер!

Всем здравствуйте. В этой статье я хочу рассказать вам о взломах домашних сетей. Да да да, не стоит удивляться, вы думаете хакеры взламывают только банки? Хочу вас огорчить, хакеру все равно что взламывать, ему нужна выгода от проделанной работы! Уловили мысль? Так что, ваш домашний роутер, телефон, телевизор и вообще вся домашняя сеть находится под угрозой взлома.

Чтоб этого не случилось и ваша домашняя сеть была под защитой. Не доверяйте настройку оборудования дилетантом. На мой взгляд это первое и самое главное правило!

Не доверяйте настройку оборудования не специалистам. Друзьям, знакомым. Они делают так чтоб просто все работало.

Как взламывают домашние сети:

Теперь расскажу вам, как и что делается. Злоумышленник (Хакер), сидит дома пьет чай, запускает программу «сканер сети» смотрит на ip адрес который выдал ему провайдер. Допустим адрес 10.10.0.4. Хакер забивает в «сканер сети» диапазон адресов 10.10.0.1-10.10.5.254 и начинает сканировать сеть провайдера. И через некоторое время он увидит все роутеры домашних компьютеров и организаций.

Осталось попытаться войти на любой из них: введя логин admin и аналогичный пароль admin.

95% роутеров после настройки дилетантами любителями приветливо откроются. Так как пароль менять их никто не учил. Вот таким образом хакер зайдет на ваш роутер, далее он может сменить пароль на wi-fi. Но это цветочки…. Хакер с легкостью может настроить IPsec. Далее хакер подключится к вашей домашней сети. И войдет на ваш компьютер, телевизор, телефон планшет.

И украдет все ваши данные.

Что можно украсть с вашего компьютера:

- Пароли к соцсетям почте, а так же номера и данные банковских карт.

- Фото видео

- Документы и персональные данные

- Может получить доступ к веб камере ноутбука и микрофону далее смотреть и слушать что происходит.

- Так же может использовать ваш компьютер для взлома банка, магазина. Либо сделает ваш компьютер своим прислужником (ботом) и он будет верно помогать злоумышленнику.

Как избежать взлома:

- Променять пароль на вход в роутер.

- Включить firewall ( Файрвол , брандмауэр)

- Если есть возможность, то настроить таким образом роутер чтоб подключиться на его интерфейс можно было только с локальной сети, а не из вне.

Возможно вам будет интересно: Как включить автоматическое обновление Ubuntu 20.04

Третий пункт не всегда сработает, так как очень много роутеров не поддерживают такую функцию. А в идеале настроить так чтоб при обращении из вне или пингу из вне, роутер молчал и не отвечал злоумышленнику.

Вот в принципе и все, если вы сами можете сделать эти настройки, то действуйте. Если же нет, тогда обратитесь к специалисту.

Источник: setiwik.ru

Grey Hack — взлом компьютеров без портов (продвинутый уровень)

Гайд по взлому компьютеров, на которых не запущены службы, с помощью rshells и электронной почты социальной инженерии Funny Game.

Введение

Это руководство поможет вам настроить сервер rshell и заставить сотрудника на целевом компьютере отправить вам ршелл. Этот метод требует, чтобы вы получили учетную запись электронной почты сотрудников (имя пользователя и пароль) с целевого компьютера, однако это руководство не поможет вам получить ее. Рекомендуется ознакомиться с другими системами в игре (эксплойтами, социальной инженерией, сетями и общим использованием компьютера) перед выполнением миссий, требующих rshells.

В этом руководстве также не рассматривается взлом сетей без перенаправленных портов, оно предназначено специально для компьютеров, у которых нет портов при nmapped из сети.

Шаг 1: Настройте сервер Rshell

- Купите арендованный сервер или используйте тот, который у вас уже есть

- Загрузите rshell-server и rshell_interface из своего хакерского магазина на этот арендованный сервер.

- Запустить rshell-server

- Запустить Browser.exe 192.168.0.1:8080

- На странице перенаправления портов перенаправьте порт 1222 (внутренний и внешний) на IP-адрес арендованной локальной сети 192.168.0.2

Шаг 2. Отправьте забавную игру Электронная почта

- Получить данные для входа в систему электронной почты пользователя на целевом компьютере

- Запустить Mail.exe

- Нажмите кнопку смены учетной записи (выглядит как значок человека)

- Войдите в учетную запись электронной почты цели

- Выберите шаблон социальной инженерии Веселая игра

- Поместите тот же адрес электронной почты, который вы войдите в систему ввода # (да, человек отправляет это электронное письмо самому себе, просто используйте его)

- Нажмите на прикрепленный файл shooter exe

- Введите общедоступный IP-адрес аренды вашего сервера rshell вместе с портом сервера rshell (1222)

- Отправьте электронное письмо

Шаг 3. Используйте Rshell

- На арендованном сервере rshell запустите rshell_interface

- Выберите rshell для IP-адреса, на который вы только что отправили электронное письмо

- Выhttps://fox-guide.ru/grey-hack-vzlom-kompyuterov-bez-portov-prodvinutyj-uroven/» target=»_blank»]fox-guide.ru[/mask_link]